NYT: Хакеры атаковали Украину оружием, разработанным АНБ США

Дважды за последние несколько месяцев кибернетическое оружие Агентства национальной безопасности США, похищенное из его арсеналов, было использовано против двух партнеров Америки — Великобритании и Украины.

Об этом сегодня пишет лояльное к Демократической партии издание New York Times, которое цитирует ZN.UA.

АНБ молчит и скрывает свою роль в разработке оружия. Чиновники в Белом доме отбросили много вопросов и отмечают, что следует сосредоточить внимание на тех, кто применил оружие, а не на производителе. Но молчание не очень успокаивает жертв атак в то время, когда все чаще кибероружие АНБ используется для нападений на больницы, АЭС и американский бизнес.

Растет тревога, что разведывательные агентства США разработали кибероружие и теперь не могут гарантировать, что оно не попадет в руки врагов.

В среду призывы к АНБ объяснить свою роль в последних кибератаках начали звучать громче, поскольку жертвы и технологические компании начали говорить откровеннее. Член Палаты представителей США от Калифорнии демократ Тед Лю, который работает в Комитете по юридическим и иностранным делам, призвал АНБ помочь остановить атаки и закрыть уязвимости, на которых кибероружие базируется.

В среду вечером пресс-секретарь Совета национальной безопасности США Майкл Энтон в Белом доме отметил, что американское правительство «использует четкий межведомственный процесс на высоком уровне для принятия решений о раскрытии сведений об уязвимостях» в программном обеспечении, «в отличие от всех остальных стран мира». По словам Энтона, администрация «ответственно подходит к балансу между интересами национальной безопасности, общественной защищенностью и безопасностью». Но при этом отказался комментировать происхождение любого кода включительно с последним распространенным вирусом Petya.

Более того, американское правительство обвиняло других. Две недели назад Департамент внутренней безопасности США объявил, что имеет доказательства причастности КНДР к кибератакам, которые состоялись в мае с помощью вируса WannaCry, который вывел из строя системы в больницах, на железной дороге и на заводах. А за атаками против Украины с помощью вируса Petya во вторник, которые затем распространились по всему миру, скорее всего, стоит Россия, хотя ее причастность формально не была доказана.

В обоих случаях преступники применили инструменты, которые используют уязвимые места программного обеспечения Microsoft. И эти инструменты были украдены у АНБ. Группа, которая называет себя «Shadow Brokers» обнародовала их в апреле. Группа сначала выставила на продажу кибероружие АНБ, а недавно начала предлагать ее за месячную подписку.

Кто такие Shadow Brokers — до сих пор загадка. Но бывшие офицеры разведки говорят, что нет никаких сомнений, откуда взялось кибероружие в руках группы. Ее разработало подразделение американской спецслужбы, которое до недавнего времени называлось «Подразделением по специальным операциям получения доступа».

Правительство до сих пор молчит о причастности, но частные компании — нет. Президент Microsoft Брэд Смит сказал недавно, что именно АНБ стал источником «уязвимостей», которые теперь посеяли хаос. При этом, он призвал спецслужбу «задуматься о вреде для гражданских от накопления этих уязвимых мест».

Для американского разведывательного ведомства, которое инвестировало миллиарды долларов в развитие арсенала оружия для применения против ядерной программы Ирана, ракетных запусков КНДР и боевиков «Исламского государства», те события, которые сейчас разворачиваются по всему миру, стали цифровым кошмаром. Это все равно, что Военно-воздушные силы США вдруг утратили бы наиболее мощные ракеты, а потом оказалось, что враги Америки бьют ими по американским союзникам. Но спецслужба до сих пор отказывается ответить на вызов или по крайней мере признать, что эти «ракеты» были построены для Америки.

Чиновники боятся, что потенциальный вред от американского кибероружия, которое теперь продают хакеры Shadow Brokers, может увеличиться, когда его используют для уничтожения важной инфраструктуры на территории США или их союзников.

«На какую проблему сейчас не глянь, будь это КНДР, Россия, Китай, Иран или „Исламское государство“, там теперь есть кибер-элемент», — сказал бывший министр обороны и председатель Центрального разведовательного агентства США Леон Панетта в интервью еще до того, как кибероружие было использовано против американских интересов.

«Не думаю, что мы полностью понимаем весь потенциал того, что может произойти. Что эти сложные вирусы могут вдруг мутировать в других сферах, в которых их якобы не должны были использовать. И это угроза, перед которой мы окажемся в ближайшем будущем», — сказал он.

Издание пишет, что использование частей американского кибероружия в преступлениях — не новое явление. Элементы компьютерного вируса Stuxnet, который вывел из строя иранские центрефуги, недавно были замечены в нескольких кибератаках. За последние несколько месяцев хакеры использовали коды, разработанные АНБ, для похищения финансовых данных американских компаний, которые затем использовались для кражи цифровых денег.

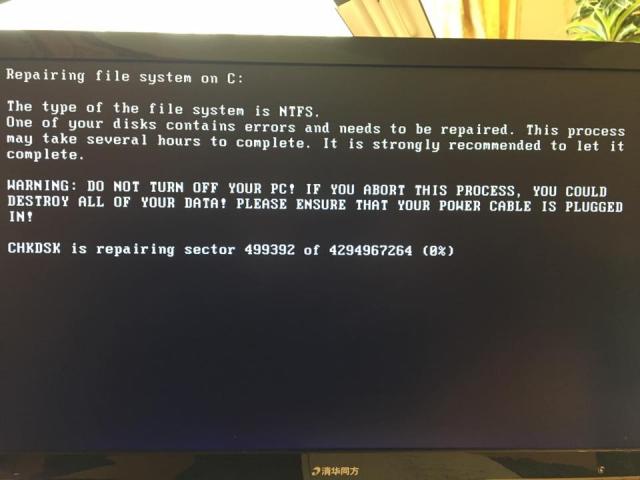

Издание пишет, что во вторник в Украине за день до Дня Конституции хакеры использовали код, разработанный АНБ, для того, чтобы заблокировать системы в больницах, супермаркетах и даже системах радиационного мониторинга в Чернобыле. Оболочка, которая требовала у пользователей выкуп за файлы, была лишь дымовой завесой, за которой была скрыта более агрессивная цель уничтожить компьютеры жертв полностью. Если в WannaCry был встроен предохранитель, который затем обнаружили и использовали для нейтрализации вируса, в Petya, примененного против Украины, не было такого механизма. Более того, злоумышленники позаботились, чтобы обновления, которые должны были бы защитить компьютеры от вируса, не сработали.

«Теперь у нас есть актеры, такие как КНДР и части „Исламского государства“, которые имеют доступ к инструментам АНБ и которых не интересуют экономические и другие связи между странами», — сказал бывший председатель Федеральной комиссии по энергетической регуляции Джон Веллингофф.

Впрочем, эксперты считают, что несмотря на то, что кибероружие США попало в плохие руки и теперь используется против американских интересов, вряд ли АНБ прекратит развивать уязвимости в программном обеспечении для разработки новых инструментов.

Напомним, что государственные и коммерческие структуры Украины пострадали от вируса Petya.А (Петя.А). По данным ZN.UA хакерской атаки подверглись около 30 банков. Киберполиция зарегистрировал более 200 случаев заражения компьютерных систем госучреждений, коммерческих структур и персональных компьютеров. В связи с кибератакой также было проведено совещание в СНБО.

В тему:

Если вы заметили ошибку, выделите ее мышкой и нажмите Ctrl+Enter.

Новини

- 20:00

- У п'ятницю дощитиме по всій Україні, можливі заморозки на півночі

- 19:19

- Відеомоніторинг 24/7: переваги вуличних відеокамер для житлових комплексів та приватних зон

- 19:08

- Це національне надбання: українські мистецтвознавці критикують рішення продати арт-колекцію Медведчука

- 18:09

- Юрій Бутусов: Про що свідчить рейтинг Time

- 18:01

- Енергія в неочікуваних ситуаціях: портативні джерела живлення для забезпечення надійності

- 17:46

- 15 років тюрми отримав кремлівський пропагандист з Полтави

- 16:01

- Лише 1 з 10 за гратами: як в Україні "карають" за корупційні та економічні злочини

- 15:20

- ВАКС засудив мера Рені до 9 років позбавлення волі

- 14:20

- ПАРЄ визнала рпц інструментом кремлівської пропаганди

- 14:02

- Європі слід готуватися до війни з росією, - Каллас

Важливо

ЯК ВЕСТИ ПАРТИЗАНСЬКУ ВІЙНУ НА ТИМЧАСОВО ОКУПОВАНИХ ТЕРИТОРІЯХ

Міністр оборони Олексій Резніков закликав громадян вести партизанську боротьбу і спалювати тилові колони забезпечення з продовольством і боєприпасами на тимчасово окупованих російськими військами територіях. .