Жертвами вымогателя уже стали украинские и российские компании Новая Почта, Запорожьеоблэнерго, Днепроэнерго, Ощадбанк, медиахолдинг ТРК "Люкс", Mondelēz International,TESA, Nivea, Mars, операторы LifeCell, УкрТелеКом, Киевстар и многие другие организации. В Киеве оказались заражены в том числе некоторые банкоматы и кассовые терминалы в магазинах.

Именно в Украине зафиксированы первые атаки. Анализ образца вымогателя, проведенный экспертами Positive Technologies , показал, что принцип действия вымогателя основан на шифровании главной загрузочной записи (MBR) загрузочного сектора диска и замене его своим собственным. Эта запись – первый сектор на жёстком диске, в нем расположена таблица разделов и программа-загрузчик, считывающая из этой таблицы информацию о том, с какого раздела жёсткого диска будет происходить загрузка системы. Исходный MBR сохраняется в 0x22-ом секторе диска и зашифрован с помощью побайтовой операции XOR с 0x07.

После запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа, в это время можно успеть запустить команду bootrec /fixMbr для восстановления MBR и восстановить работоспособность ОС. Таким образом, запустить систему даже после ее компрометации возможно, однако расшифровать файлы не удастся.

Для каждого диска генерируется свой ключ AES, который существует в памяти до завершения шифрования. Он шифруется на открытом ключе RSA и удаляется. Восстановление содержимого после завершения требует знания закрытого ключа, таким образом, без знания ключа данные восстановить невозможно. Предположительно, зловред шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности (по крайней мере для данной модификации шифровальщика).

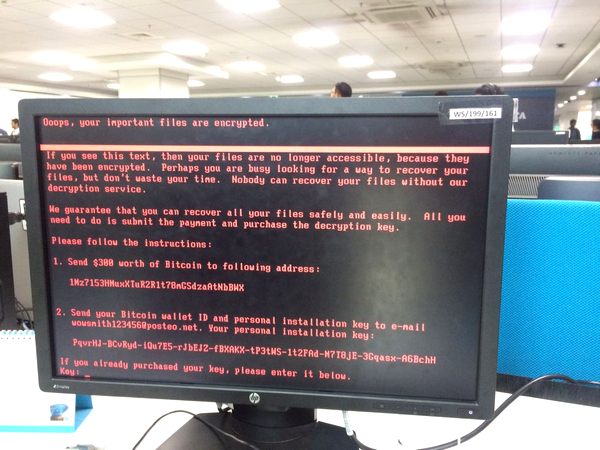

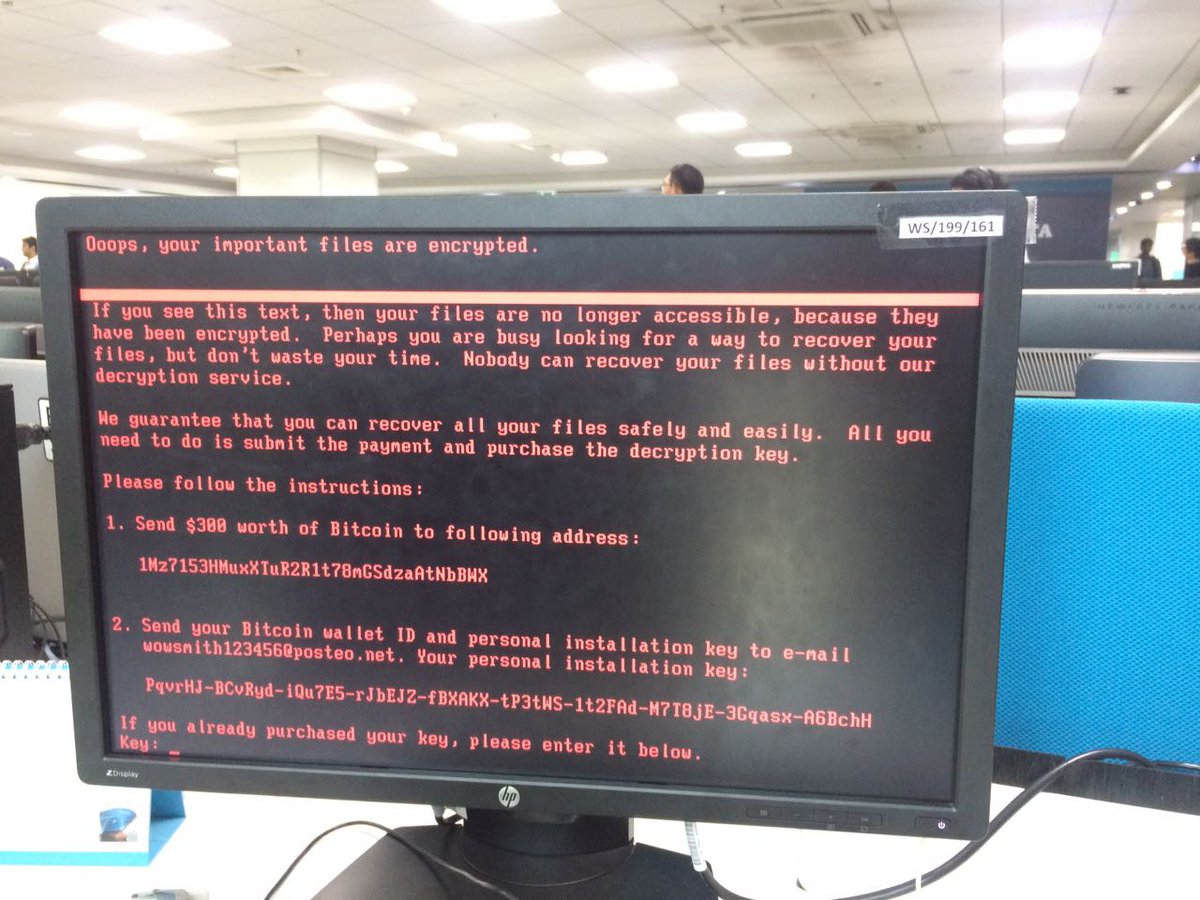

В случае, если диски оказались успешно зашифрованы после перезагрузки, на экран выводится окно с сообщением о требовании заплатить выкуп $300 (на 27 июня 2017 - примерно 0,123 биткойна) для получения ключа разблокировки файлов. Для перевода денег указан биткоин-кошелек 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX[2].

Через несколько часов после начала атаки на кошелек уже поступают транзакции, кратные запрошенной сумме – некоторые жертвы предпочли заплатить выкуп, не дожидаясь, пока исследователи изучат зловред и попытаются найти средство восстановления файлов.

Petya использует 135, 139, 445 TCP-порты для распространения (с использованием служб SMB и WMI).

Распространение внутри сети на другие узлы происходит несколькими методами: с помощью WindowsManagement Instrumentation (WMI) и PsExec, а также с помощью эксплойта, использующего уязвимость MS17-010 (EternalBlue).

WMI – это технология для централизованного управления и слежения за работой различных частей компьютерной инфраструктуры под управлением платформы Windows. PsExec широко используется для администрирования Windows и позволяет выполнять процессы в удаленных системах.

Однако для использования данных утилит необходимо обладать привилегиями локального администратора на компьютере жертвы, а значит, шифровальщик может продолжить свое распространение только с тех устройств, пользователь которых обладает максимальными привилегиями ОС. Эксплойт EternalBlue позволяет получить максимальные привилегии на уязвимой системе.

Также шифровальщик использует общедоступную утилиту Mimikatz для получения в открытом виде учетных данных всех пользователей ОС Windows, в том числе локальных администраторов и доменных пользователей. Такой набор инструментария позволяет Petya сохранять работоспособность даже в тех инфраструктурах, где был учтен урок WannaCry и установлены соответствующие обновления безопасности, именно поэтому шифровальщик настолько эффективен.

Таким образом, Petya обладает функциональностью, позволяющей ему распространяться на другие компьютеры, причем этот процесс лавинообразный. Это позволяет шифровальщику скомпрометировать в том числе контроллер домена и развить атаку до получения контроля над всеми узлами домена, что эквивалентно полной компрометации инфраструктуры.

Эксперты Positive Technologies выявили так называемую возможность “kill-switch” – что может помочь локально отключить шифровальщик. Если вирусный процесс имеет административные привилегии в ОС, то перед подменой MBR шифровальщик проверяет наличие файла perfc (либо другого пустого файла с иным названием) без расширения в директории C:\Windows\ (директория жестко задана в коде). Этот файл носит то же имя, что и библиотека dll данного шифровальщика (но без расширения). Таким образом создание файл C:\Windows\perfc может быть одним из индикаторов компрометации. Если файл присутствует в данной директории, то процесс выполнения вируса завершается, таким образом, создание файла с таким именем C:\Windows\perfc может предотвратить подмену MBR и дальнейшее шифрование в некоторых случаях.

Если шифровальщик при проверке не обнаружит такой файл, то файл создается и стартует процесс выполнения зловреда. Предположительно, это происходит для того, чтобы повторно не запустился процесс подмены MBR.

С другой стороны, если процесс изначально не обладает административными привилегиями, то шифровальщик не сможет выполнить проверку наличия пустого файла в директории C:\Windows\, и процесс шифрования файлов все же запустится, но без подмены MBR и перезапуска компьютера.

Для того, чтобы не стать жертвой подобной атаки, необходимо в первую очередь обновить используемое ПО до актуальных версий, в частности, установить все актуальные обновления MSWindows. Кроме того, необходимо минимизировать привилегии пользователей на рабочих станциях.

Если заражение уже произошло, мы не рекомендуем платить деньги злоумышленникам. Почтовый адрес нарушителей wowsmith123456@posteo.net был заблокирован, и даже в случае оплаты выкупа ключ для расшифрования файлов наверняка не будет получен. Для предотвращения распространения шифровальщика в сети рекомендуется выключить другие компьютеры, которые не были заражены, отключить от сети зараженные узлы и снять образы скомпрометированных систем. В случае, если исследователи найдут способ расшифрования файлов, заблокированные данные могут быть восстановлены в будущем. Кроме того, данный образ может быть использован для проведения анализа шифровальщика, что поможет исследователям в их работе.

В долгосрочной перспективе рекомендуется разработать систему регулярных тренингов сотрудников с целью повышения их осведомленности в вопросах информационной безопасности, основанную на демонстрации практических примеров потенциально возможных атак на инфраструктуру компании с использованием методов социальной инженерии. Необходимо проводить регулярную проверку эффективности таких тренингов.

Также необходимо на все компьютеры установить антивирусное ПО с функцией самозащиты, предусматривающей ввод специального пароля для отключения или изменения настроек. Кроме того, необходимо обеспечить регулярное обновление ПО и ОС на всех узлах корпоративной инфраструктуры, а также эффективный процесс управления уязвимостями и обновлениями.

Регулярное проведение аудитов ИБ и тестирований на проникновение позволит своевременно выявлять существующие недостатки защиты и уязвимости систем. Регулярный мониторинг периметра корпоративной сети позволит контролировать доступные из сети Интернет интерфейсы сетевых служб и вовремя вносить корректировки в конфигурацию межсетевых экранов.

Для выявления атаки Petya в инфраструктуре могут быть использованы следующие индикаторы:

- C:\Windows\perfс

- Задача в планировщике Windows с пустым именем и действием (перезагрузка) "%WINDIR%\system32\shutdown.exe /r /f"

Срабатывание правил IDS/IPS:

· msg: "[PT Open] Unimplemented Trans2 Sub-Command code. Possible ETERNALBLUE (WannaCry, Petya) tool"; sid: 10001254; rev: 2;

· msg: "[PT Open] ETERNALBLUE (WannaCry, Petya) SMB MS Windows RCE"; sid: 10001255; rev: 3;

· msg: "[PT Open] Trans2 Sub-Command 0x0E. Likely ETERNALBLUE (WannaCry, Petya) tool"; sid: 10001256; rev: 2;

· msg: "[PT Open] Petya ransomware perfc.dat component"; sid: 10001443; rev: 1

· msg:"[PT Open] SMB2 Create PSEXESVC.EXE"; sid: 10001444; rev:1

alert tcp any any -> $HOME_NET 445 (msg: "[PT Open] Unimplemented Trans2 Sub-Command code. Possible ETERNALBLUE (WannaCry, Petya) tool"; flow: to_server, established; content: "|FF|SMB2|00 00 00 00|"; depth: 9; offset: 4; byte_test: 2, >, 0x0008, 52, relative, little; pcre: "/\xFFSMB2\x00\x00\x00\x00.{52}(?:\x04|\x09|\x0A|\x0B|\x0C|\x0E|\x11)\x00/"; flowbits: set, SMB.Trans2.SubCommand.Unimplemented; reference: url, msdn.microsoft.com/en-us/library/ee441654.aspx; classtype: attempted-admin; sid: 10001254; rev: 2;)

alert tcp any any -> $HOME_NET 445 (msg: "[PT Open] ETERNALBLUE (WannaCry, Petya) SMB MS Windows RCE"; flow: to_server, established; content: "|FF|SMB3|00 00 00 00|"; depth: 9; offset: 4; flowbits: isset, SMB.Trans2.SubCommand.Unimplemented.Code0E; threshold: type limit, track by_src, seconds 60, count 1; reference: cve, 2017-0144; classtype: attempted-admin; sid: 10001255; rev: 3;)

alert tcp any any -> $HOME_NET 445 (msg: "[PT Open] Trans2 Sub-Command 0x0E. Likely ETERNALBLUE (WannaCry, Petya) tool"; flow: to_server, established; content: "|FF|SMB2|00 00 00 00|"; depth: 9; offset: 4; content: "|0E 00|"; distance: 52; within: 2; flowbits: set, SMB.Trans2.SubCommand.Unimplemented.Code0E; reference: url, msdn.microsoft.com/en-us/library/ee441654.aspx; classtype: attempted-admin; sid: 10001256; rev: 2;)

alert tcp any any -> $HOME_NET 445 (msg: "[PT Open] Petya ransomware perfc.dat component"; flow: to_server, established, no_stream; content: "|fe 53 4d 42|"; offset: 4; depth: 4; content: "|05 00|"; offset: 16; depth: 2; byte_jump: 2, 112, little, from_beginning, post_offset 4; content: "|70 00 65 00 72 00 66 00 63 00 2e 00 64 00 61 00 74 00|"; distance:0; classtype:suspicious-filename-detect; sid: 10001443; rev: 1;)

alert tcp any any -> $HOME_NET 445 (msg:"[PT Open] SMB2 Create PSEXESVC.EXE"; flow:to_server, established, no_stream; content: "|fe 53 4d 42|"; offset: 4; depth: 4; content: "|05 00|"; offset: 16; depth: 2; byte_jump: 2, 112, little, from_beginning, post_offset 4; content:"|50 00 53 00 45 00 58 00 45 00 53 00 56 00 43 00 2e 00 45 00 58 00 45|"; distance:0; classtype:suspicious-filename-detect; sid: 10001444; rev:1;)

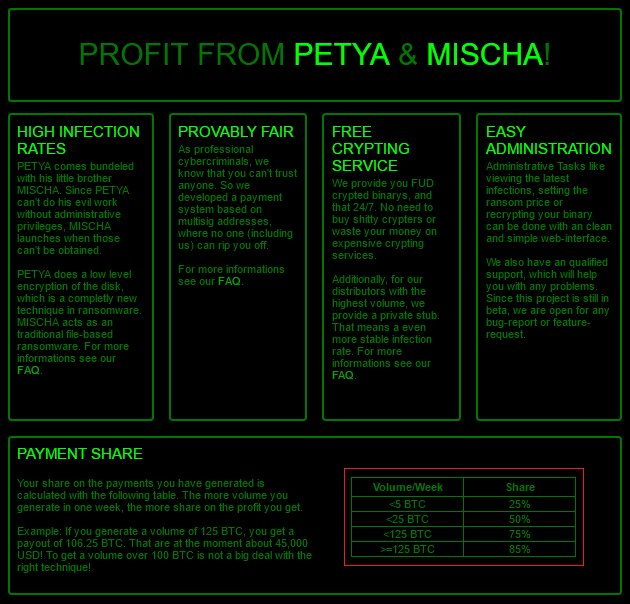

Криптовымогатели Petya и его младший брат Misсha появились в качестве франшизы в прошлом году, Первоначальная же версия появилась на свет в средине декабря 2015 года. Работают они дуэтом, С другой стороны, если Petya не может получить административные привилегии и перезагрузить ПК для замены загрузчика, то вступает в дело Misсha и процесс шифрования файлов все же запустится, но без подмены MBR и перезапуска компьютера, так сказать лайт версия шифрования но с подстраховкой.

Сегодня - это целая партнерская программа, которая предлагается всем желающим заработать на киберкриминале. Группа киберпреступников, стоящая за разработкой Petya и Misсha, называет себя Janus Cybercrime Solutions™. Рекламируется проект в основном в Даркнете, используются все возможности маркетинга, узнаваемые логотипы, привлекательная схема заработка, отзывчивая служба поддержки.

Эволюция логотипа киберпреступников

«Компания» обещает от 25 до 85% дохода от франшизы.

Учитывая такую модель распространения вредоносных программ, все же отметим, что совсем исключать политическую составляющую не стоит, так как купить франшизу может любой, так сказать «ватник» (или фсбшник), чтобы устроить мини-кибер-апокалипсис в «бандеровской» Украине и попутно заработать некую сумму, особенно с использованием таких «говорящих» в Украине имен зловредов как Petya и Misсha.

На момент публикации преступники получили на свой Bitcoin кошелек 33 платежа на общую сумму 3.39803736 BTC ($ 8,809.69 USD)

Также отметим, что ранее делавшиеся заявления, в том числе и киберполицией о том, что главным источником заражения является украинская бухгалтерская программа «M.E.Doc», вряд ли соответствуют действительности, так как заражение коснулось не только украинского корпоративного сегмента но и России, Европы, Индии и даже США (рабочий день там только в разгаре), где о такой программе и не слышали. Однако локальный фактор, может присутствовать, возможно, что в Украине этот програмный продукт преступники использовали как одно из средств доставки вредоносного кода и запуска его на ПК пользователей. В компании Microsoft заявили, что у них есть доказательства того, что несколько активных инфекций в Украине первоначально начались с законного процесса обновления MEDoc.

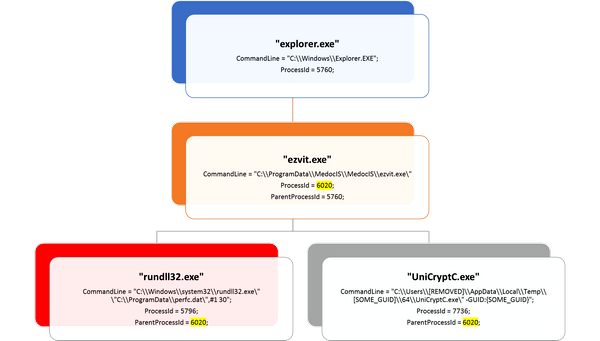

С ссылкой на полученную телеметрию, в Microsoft показали, что процесс обновления программного обеспечения MEDoc ( EzVit.exe), выполняет вредоносную командную строку, соответствующую этой точной схеме атаки во вторник, 27 июня, около 10:30 по Гринвичу. Телеметрия Microsoft в целом подтверждает описаный выше алгоритм действия вируса-вымогателя.

Исполнение цепи условий, что приводит к установке зловреда представлено на схеме ниже, и по существу , подтверждает , что процесс EzVit.exe от MEDOC, по неизвестным причинам, в какой - то момент выполняет следующие параметры командной строки:

C: \\ Windows \\ system32 \\ rundll32.exe \ "\" C: \\ ProgramData \\ perfc.dat \ ", # 1 30

Этот же вектор обновления также упоминается киберполицией Украины в открытом списке компроментирующих показателей (IOCs), в который входит программа обновления MEDoc.

В Microsoft рекомендуют клиентам, которые еще не установили обновление безопасности MS17-010, сделать это как можно скорее. До тех пор, пока вы не сможете применить патч, в компании рекомендуют два возможных способа обхода проблемы, чтобы уменьшить радиус атаки:

-

Отключите SMBv1 с помощью шагов, описанных в статье 2696547 базы знаний Майкрософт, и, как рекомендовано ранее

-

Подумайте о добавлении правила на маршрутизатор или брандмауэр, чтобы заблокировать входящий SMB-трафик на порте 445

Поскольку угроза нацелена на порты 139 и 445, вы можете заблокировать любой трафик на этих портах, чтобы предотвратить распространение в сети или из нее. Вы также можете отключить удаленный WMI и общий доступ к файлам. Они могут иметь большое влияние на возможности вашей сети, но могут быть заблокированы в течение очень короткого периода времени, пока вы оцениваете влияние и применяете обновления определений .

Защитник Windows Antivirus обнаруживает эту угрозу как Ransom:Win32/Petya, как и в 1.247.197.0 обновлении.

Для предприятий используйте Device Guard для блокировки устройств и обеспечения безопасности на уровне виртуализации на уровне ядра, позволяя запускать только доверенные приложения, эффективно предотвращая запуск вредоносного ПО.

Напоминаем: НЕ стоит разгонять раньше времени панику, а дать время поработать экпертам, чтобы те разложили по полочкам алгоритмы работы вируса и варианты борьбы с ним.

В тему: