Прикрытием масштабной кибератаки стал вирус Petya (Diskcoder.C). М.Е.Doc был взломан

В ночь с 4 на 5 июля специальные агенты департамента киберполиции, вместе со специалистами СБУ и киевской прокуратуры — прекратили второй этап кибератаки, так называемого вируса Petya.

Об этом сообщил глава МВД Аваков, пик атаки планировался на 16.00 4-го июля. Стартовала атака в 13.40. До 15.00 киберполиции заблокировала рассылку и активацию вируса с серверов программного комплекса М.Е.Doc.

Как утверждает Аваков, атака была остановлена. Сервера компании изъяты, вместе со следами воздействия киберпреступников.

Вчера, компания ESET опубликовала отчет, в котором описан обнаруженный аналитиками компании сложный бэкдор, который использовался для установки шифраторов Petya и XData.

Отчет об эпидемии шифратора Diskcoder.C (Petya), был опубликован в блоге компании ESET. Исследование позволило определить начальный вектор заражения и им оказалось зараженное ПО М.Е.Doc.

От этой кибератаки пострадали компании в ряде стран мира, при этом основной удар пришелся на украинские компании использовавшие ПО M.E.Doc, программное обеспечение для отчетности и документооборота. Как выяснилось, атакующие получили доступ к серверу обновлений M.E.Doc и с его помощью направляли зараженные обновления используя автоматическое обновление этой программы.

Эксперты ESET обнаружили сложный скрытый бэкдор, внедренный в один из программных модулей M.E.Doc. Как отметили в компании атакующие выполнили эту операцию, вероятно получив каким-то образом доступ к исхлдному коду программы. Как это произошло путем взлома или помощи кого-то внутри компании, предстоит выяснить следствию

Изучив все обновления M.E.Doc, выпущенные в 2017 году, исследователи выяснили, что модуль бэкдора содержали как минимум три пакета обновлений:

- 01.175-10.01.176 от 14 апреля 2017 года

- 01.180-10.01.181 от 15 мая 2017 года

- 01.188-10.01.189 от 22 июня 2017 года

Эпидемия заражений вирусом Diskcoder.C (Petya) началась через пять дней после выхода вредоносного обновления 22 июня. Ранее, в мае, компания ESET фиксировала активность другого шифратора — Win32/Filecoder.AESNI.C (XData). По данным телеметрии, он появлялся на компьютерах пользователей также после запуска программного обеспечения M.E.Doc.

Отмечается, что 17 мая вышло обновление M.E.Doc, не содержащее вредоносный модуль бэкдора. Вероятно, этим можно объяснить сравнительно небольшое число заражений вирусом XData. Атакующие не ожидали выхода апдейта 17 мая и запустили шифратор 18 мая, когда большинство пользователей уже успели установить безопасное обновление.

Список классов в зараженном модуле ZvitPublishedObjects.dll (слева) и не-зараженном (справа). Красным выделены классы выполняющие вредоносные функции

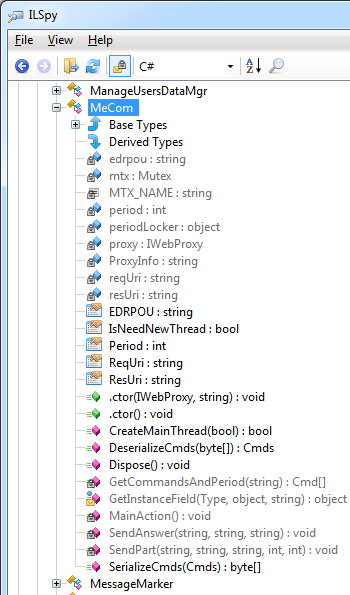

Основной класс backdoor называется MeCom, и он находится в пространстве имен ZvitPublishedObjects .Server, как показано на рисунке ниже.

Бэкдор позволяет загружать и выполнять в зараженной системе другое вредоносное ПО — так осуществлялось начальное заражение шифраторами Petya и XData. Кроме того, программа собирает настройки прокси-серверов и почтовых логинов и паролей email, включая логины и пароли из приложения M.E.Doc, а также коды компаний по ЕДРПОУ (Единому государственному реестру предприятий и организаций Украины), что позволяло киберпреступникам более точно идентифицировать идентифицировать сети жертв.

Почему эпидемия вышла за пределы Украины? Исследование ESET показало, что зараженные компании в других странах подключались через VPN к своим украинским филиалам или бизнес-партнерам.

Эпидемия Diskcoder.C дает основания предполагать, что у хакеров был доступ к серверу обновлений легитимного ПО M.E.Doc. С его помощью атакующие могли направлять вредоносные обновления с их установкой автоматически без участия пользователя. Поэтому так много систем в Украине пострадало от этой атаки. Кажется, что создатели малвари недооценили способности Diskcoder.C к экспансии.

Исследователи ESET нашли подтверждение этой теории. Кроме бекдора в самой программе, они обнаружили PHP-бэкдор в файле medoc_online.php в одной из директорий на FTP сервере M.E.Doc. Доступ к бэкдору можно было получить через HTTP, хотя он был зашифрован, и атакующему нужен был пароль для его использования.

Кроме, того одной из вредоносных программ, распространявшихся с помощью скомпрометированного механизма обновлений M.E.Doc, был VBS-бэкдор, который использует группа TeleBots. На этот раз атакующие снова использовали доменные имена, связанные с финансовой темой: bankstat.kiev[.]ua.

В день начала эпидемии Diskcoder.C А-запись этого домена была изменена на 10.0.0.1.

Как отмечает старший вирусный аналитик ESET Антон Черепанов, предстоит ответить на ряд вопросов: Как долго используется бэкдор? Какие команды и вредоносные программы, помимо Petya и XData, были направлены через этот канал? Какие еще инфраструктуры скомпрометированы такимспособом, но пока не использованы киберпреступниками, стоящими за этой атакой?.

ESET рекомендует всем пользователям M.E.Doc сменить пароли прокси-серверов и учетных записей электронной почты, так как они вероятно скомпроментированы!

Для локализации масштабной киберугрозы, Национальной полицией Украины и Службой безопасности Украины был создан оперативно-технический штаб в который вошли представители самых известных украинских и иностранных компаний по кибербезопасности. По указанным фактам Национальной полицией Украине начато досудебное расследование.

Представители компании-разработчика «MEDoc» были проинформированы о наличии уязвимостей в их системах антивирусными компаниями, но это было проигнорировано. Компания-производитель отрицает проблемы с безопасностью и назвала это «совпадением».

В частности Сергей Линник, генеральный директор компании по разработке программного обеспечения «Интеллект Сервис», и его дочь Олеся, утверждают, что «MEDoc» не опасное ПО. «Пакет обновлений, который был отправлен задолго до распространения вируса, мы проверили его 100 раз, и все в порядке» — говорит Линнк в интервью иностранным СМИ

Следствием прорабатывается версия, что настоящими целями были стратегически важные для государства компании, атаки на которые могли дестабилизировать ситуацию в стране.

Анализ обстоятельств заражения позволяет предположить, что лица, которые организовали нападения с использованием WannaCry могут быть причастны к вирусной атаки на украинские государственные структуры и частные компании 27 июня, поскольку способы распространения и общее действие подобные вируса-шифровальщик (ransomware) Diskcoder.C (ExPetr, PetrWrap, Petya, NotPetya).

С целью немедленного прекращения бесконтрольного распространения Diskcoder.C (новую активность была зафиксирована сегодня в 13.40), а также учитывая бездействие должностных лиц ООО «Интеллект-Сервис», которые, несмотря на неоднократные предупреждения антивирусных компаний и Департамента киберполиции, вводили в заблуждение своих пользователей, уверяя их в безопасности ПО «MEDoc» и было принято решение о проведении обысков и изъятия программного и аппаратного обеспечения компании, с помощью которого распространялось вредоносное программное обеспечение.

Обыски проведены представителями Департамента киберполиции, следователями и при участии Службы безопасности Украины. Объектами осмотра являются рабочие компьютеры персонала и серверное оборудование через которое распространялось программное обеспечение.

Департамент киберполиции также настоятельно рекомендует всем пользователям сменить пароли и электронные цифровые подписи, в связи с тем, что эти данные могли быть скомпрометированы.

В тему:

- О вирусе-вымогателе Petya, и о телеметрии Microsoft которая говорит, что задействован в заражении и MEDOC (обновлено)

- Міністр Нацоборони Польщі: вірусна атака була зосереджена на одній країні – Україні

- В СНБО считают, что кибератака в Украине не нанесла большого вреда

- ПриватБанк предлагает перевести органы власти и госкомпании на PrivatLinux

- СБУ установила причастность спецслужб РФ к атаке вируса-вымогателя Petya.A

Если вы заметили ошибку, выделите ее мышкой и нажмите Ctrl+Enter.

Новини

- 18:10

- Поліцейські, прокурори, судді, ветерани МВС - Громадська рада при Мінветі розкрила владі величезний потенціал для мобілізаційного ресурсу

- 17:15

- МКС видав ордер на арешт командувача військового крила ХАМАС

- 16:31

- Загарбники значно просунулися на сході від Великої Новосілки

- 16:14

- Журналісти підтвердили стосунки Романа Кравця (ТГ «Джокер») із Сабіною Мусіною (мережа low cost салонів G.bar), дорікнувши її дводушністю

- 16:01

- На Житомирщині офіційно завершили будівництво фортифікацій на кордоні з Білоруссю

- 15:49

- Чим натяжні стелі кращі за гіпсокартонні?

- 15:48

- У 2024 році розпочалася Третя світова війна - Залужний

- 14:34

- МКС видав ордери на арешт Нетаньягу та Галланта

- 14:32

- Натяжні стелі: що потрібно знати?

- 14:04

- Жоден суддя і прокурор, які незаконно переслідували учасників Майдану, не засуджений

Важливо

ЯК ВЕСТИ ПАРТИЗАНСЬКУ ВІЙНУ НА ТИМЧАСОВО ОКУПОВАНИХ ТЕРИТОРІЯХ

Міністерство оборони закликало громадян вести партизанську боротьбу і спалювати тилові колони забезпечення з продовольством і боєприпасами на тимчасово окупованих російськими військами територіях.