Online-слежка за людьми - как она работает: расследование ArsTechnica

Слежка за человеком в Интернете — одна из наиболее обсуждаемых тем в СМИ. Насколько сложно собрать данные об онлайн-активности конкретного пользователя? И можно ли уберечь личную информацию в Сети от несанкционированного мониторинга и сбора спецслужбами вроде АНБ и ФБР?

На примере репортёра сети радиостанций NPR редакция блога ArsTechnica решила проверить, насколько сложно собрать данные об онлайн-активности конкретного пользователя. И можно ли уберечь личную информацию в Сети от несанкционированного мониторинга и сбора спецслужбами вроде АНБ и ФБР.

Чтобы проследить за тем, какие сайты и сервисы посещает репортер Стив Хенн, редакторы блога установили специальный роутер PwnPlug R2, который используют спецслужбы и структуры сетевой безопасности для контроля трафика.

Выглядит он вот так:

Устройство представляет собой «карманное АНБ»: оно может дешифровать и анализировать трафик, вести логи посещаемых ресурсов и передавать все данные пользователя источнику, который заинтересован в сборе информации. Вопрос лишь в том, насколько это этично и законно.

Ключевые компоненты, которые использует АНБ (NSA) в США — это мониторинговая сетевая система Turbulence для отбора трафика с оптиковолоконных сетей и XKeyscore. Последняя представляет собой аналитическую онлайн-базу для обработки и учёта трафика, который «разбирается» на составные части и подвергается анализу по ключевым словам или шаблонам поведения пользователя. В состав шаблонов входят не только конкретные ключевики, но и сложные поисковые запросы, определённые адреса электронной почты, типы отправляемых файлов, телефонные номера и имена пользователей, которые получают почту или используют поисковики.

Если верить документам, которые обнародовали Челси Мэннинг, Эдвард Сноуден и многие журналисты в рамках расследования деятельности АНБ, часть инфраструктуры Turbulence и XKeyscore установлена даже в серверных таких крупных американских операторов мобильной связи, как AT&T. Таким образом АНБ прослушивает не только Интернет-комуникации, но и телефонные звонки.

В небольшом эксперименте блога ArsTechnica мониторинговый роутер PwnPlug был настроен как точка доступа к беспроводному Интернету, сконфигурированная так, чтобы «сливать» все логи и данные по трафику на сторону специального серверного клиента. По сути, блогерам удалось симулировать работу АНБ с фильтрацией, анализом и хранением пользовательского трафика, запросов и адресов на сторонних серверах.

Даже такой сравнительно простой метод контроля и «выкачивания» трафика с пользовательской транзитной точки доступа позволил определить основные Интернет-привычки, предпочтения, ключевые слова и темы, которые чаще всего ищет репортёр NPR в Сети. Можно было узнать, к каким сайтам с незащищённым соединением он подключается, где проводит больше всего времени, какие поисковые запросы оставляет, какие данные о себе вводит на таких веб-ресурсах.

Самое интересное, что даже защищённые сервисы от Google при такой слежке не до конца скрыты от сторонних наблюдателей с соответствующим оборудованием и программным обеспечением. При предоставлении своих онлайн-сервисов корпорация Google использует несколько cookie-идентификаторов, которые хранятся в браузере, и при этом идентификация происходит отдельно от ввода логина и пароля, которые зашифрованы.

Таким образом, эти файлы можно «прослушать» и «слить» информацию о них на транзитный сервер для последующего анализа и идентификации конкретного пользователя и конкретного браузера. Файлы хранятся очень небольшой промежуток времени, но не шифруются, и если их собирать и анализировать по ходу, то можно отследить пользователя и его поисковые запросы вплоть до адресов улиц или телефонных номеров.

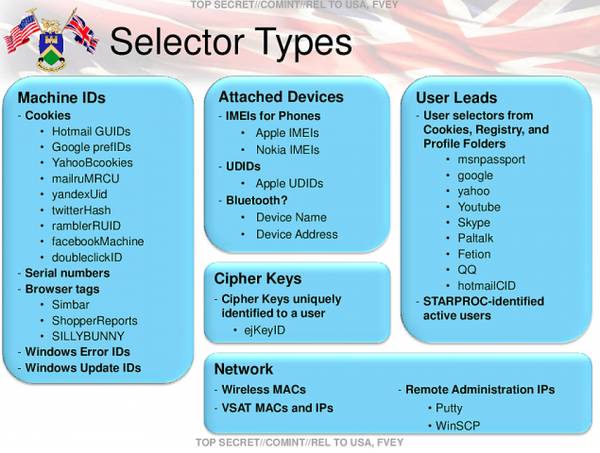

Системы, которыми располагают в АНБ, позволяют следить не только за такими файлами, но и за целым рядом идентификаторов, привязанных к конкретным устройствам или Интернет-сервисам:

Идентификация и несанкционированная слежка в большинстве случаев возможна еще и потому, что трафик, запросы и данные для авторизации не используют усиленное шифрование, а потому расшифровка, хранение и передача данных стороннему наблюдателю занимает не слишком много времени, при наличии нужного оборудования и ПО. Ниже приведены основные причины, по которым успеха в незаконной слежке может добиться не только АНБ или ФБР, но и любой хакер с соответствующим комплектом оборудования:

-

слабые виды шифрования в старых моделях смартфонов и роутеров — касается и устаревших версий мобильных приложений на смартфонах предыдущего поколения или с устаревшей версией ОС (к примеру, таким страдает Android 4.1.1 Jelly Bean);

-

геолокационные данные — они зачастую привязаны к работе незащищённых приложений, и при должной подготовке можно получить доступ к ним, взломав одно из таких приложений, или используя данные из мета-тегов снимков фотокамеры или других файлов без зашифрованной секции с данными о местоположении;

-

история поиска и запросов в «облаке» — «облачные» сервисы и история поиска часто взаимосвязаны и не всегда защищены;

-

обновления операторских прошивок для смартфонов — обновление телефона «по воздуху» специальным ПО от оператора может стать причиной утечки данных о беспроводной сети, логинах и паролях к ней, а также, к некоторым скрытым файлам в смартфоне;

-

доступ к личным данным в настройках приложения — незашифрованный контент и доступ к личным данным, открытый во многих мобильных приложениях, представляет собой угрозу для безопасности пользователя;

-

незашифрованные VoIP-звонки из приложений — потенциально возможен перехват голосового трафика и расшировка разговоров с записью звука;

-

скачивание приложений из неверифицированных источников — отсутствие полноценного шифрования и трастовых сертификатов может привести к установке вредоносного и шпионского ПО на смартфон или планшет под видом какого-то бесплатного полезного приложения.

По итогам нескольких недель проведённого эксперимента по слежке за репортером NPR редакция ArsTechnica сделала неутешительный вывод: мы все не защищены от прослушивания и мониторинга, и неважно, работаем ли мы журналистами или занимаемся непубличной деятельностью, далёкой от СМИ и политики.

АНБ подошёл бы этот плакат в качестве официальной эмблемы

Дело в том, что практически все инструменты, имеющиеся сегодня в распоряжении АНБ, позволяют так или иначе составить цифровой портрет пользователя и получить доступ к фрагментарным личным данным. А уже при помощи специального ПО и аппаратной платформы все эти фрагменты можно объединить в единое целое, и установить взаимосвязь между ними.

Так в руках у спецслужб (или тех, кто экипирован не хуже их) может оказаться практически полное досье на любого онлайн-пользователя: от адресов деловой переписки до маршрутов путешествий и любимых блюд, рецепты которых пользователь ищет в Интернете. Поведенческие шаблоны и поисковые предпочтения — лишь малая часть личных данных, которые можно «отфильтровать» и заполучить в результате online-слежки за человеком.

Можно ли как-то этого избежать? В редакции ArsTechnica говорят, что в ближайшее время заблокировать слежку за пользователями вряд ли возможно: технологии и сервисы построены таким образом, что спецслужбы получают максимум возможностей для мониторинга и контроля, а «простым смертным» остается лишь тщательно фильтровать те инструменты и сервисы, которые они используют, и стараться оставлять минимум данных о себе в публичном доступе.

—

Александр Мельник, опубликовано в блоге imena.ua

В тему:

- Шифруйтесь! Брюс Стерлинг и другие гуру кибер-пространства об Интернете, будущем и привате

- Приватность в сети — миф. Зачем почтовые сервисы читают все наши письма

- Кто за вами следит в Интернете и записывает все ваши «шаги»? Взгляните сами!

- В немецких городах поколения IPhone бросает автомобили

- Грядут битвы в киберокеанах

Если вы заметили ошибку, выделите ее мышкой и нажмите Ctrl+Enter.

Новини

- 17:04

- The Times звинуватила українську владу у корупції, через яку провалили реалізацію програми захисту енергооб’єктів

- 16:10

- Юрій Касьянов: Час домовлятися. Поки не пізно

- 15:03

- В Україні почав діяти Єдиний державний реєстр домашніх тварин

- 14:43

- Корумпована "зелена" влада знищила конфіскацію майна корупціонерів - це знущання верхівки над українцями та свідомий "кидок" західних партнерів

- 13:14

- "Належить олігарху": ЄБРР вирішив не фінансувати ДТЕК. А Зеленський брехав, що олігархів в Україні немає

- 12:16

- Це також "план внутрішньої стійкості" Зеленського: СБУшники купили два люксові мінівени майже по 3 мільйона

- 11:00

- Бутусов розповів, як влада залишила ЗСУ без мінометних мін: це афера на 25 мільярдів гривень (ВІДЕО)

- 10:32

- У Харкові затримано клірика упц мп - агента спецслужб рф (ФОТО)

- 09:02

- Росіяни на човнах форсували Оскіл і висадили десант південніше Новомлинська

- 08:43

- У Калузі дрони вразили НПЗ і завод "Тайфун", атакований Курськ

Важливо

ЯК ВЕСТИ ПАРТИЗАНСЬКУ ВІЙНУ НА ТИМЧАСОВО ОКУПОВАНИХ ТЕРИТОРІЯХ

Міністерство оборони закликало громадян вести партизанську боротьбу і спалювати тилові колони забезпечення з продовольством і боєприпасами на тимчасово окупованих російськими військами територіях.